360预警:动态攻击链推动威胁升级,新一代勒索软件Kalxat来袭

发布时间:2025-06-04 16:16分类: 无 浏览:762评论:0

近期,360数字安全集团监测到多起Kalxat勒索软件攻击事件。该新型勒索软件展现出精密的攻击架构,其采用模块化设计,将勒索信内容、加密文件扩展名、RSA公钥等核心参数封装于独立配置文件,支持攻击者针对不同目标快速生成定制化变种,同时通过动态调整加密策略实现差异化攻击——对数据库等关键数据实施全量加密,对非核心文件采用部分加密以提升作恶效率。

受害者反馈显示,攻击者会在加密后将文件扩展名统一修改为".kalxat",并植入勒索信息索要赎金。

在系统破坏层面,Kalxat表现出极强的隐蔽性与破坏力。其入侵后不仅会篡改注册表项、禁用Windows Defender、清除安全日志以规避检测,更通过双重RSA加密架构和灵活的配置扩展机制,使每个攻击实例可能呈现迥异的行为特征。

这种将定向攻击能力与高级加密技术深度融合的设计,充分证明Kalxat是专为企业级服务器环境打造的专业化勒索工具,其变种生成能力和攻击适应性已达到高级威胁水平,属于新一代勒索软件。

家族名称 | Kalxat |

首次出现时间 / 捕获分析时间 | 2025-05-09 |

威胁类型 | 勒索软件 / 加密器 |

加密文件扩展名 | .kalxat |

加密算法 | ChaCha20 / RSA |

勒索信文件名 | INFORMATION.txt |

有无免费解密器 | 暂无(需获取RSA私钥才能解密,目前无已知漏洞可绕过) |

联系邮箱 | charlestate@tuta.com |

感染症状 | 无法打开存储在计算机上的文件,以前功能的文件现在具有不同的扩展名(例如,360.docx.kalxat)。桌面上会被放置一条勒索要求消息。 |

感染方式 | 远程桌面协议/ 漏洞利用 / 恶意链接 |

受灾影响 | 所有文件都经过加密,如果不支付赎金就无法打开。 其他密码窃取木马和恶意软件感染可以与勒索软件感染一起安装。 |

加密特点 | 文件大小自适应加密策略: 从文件尾部向头部加密 大文件选择性块加密 每个文件使用唯一密钥 |

Kalxat勒索软件家族特性概览

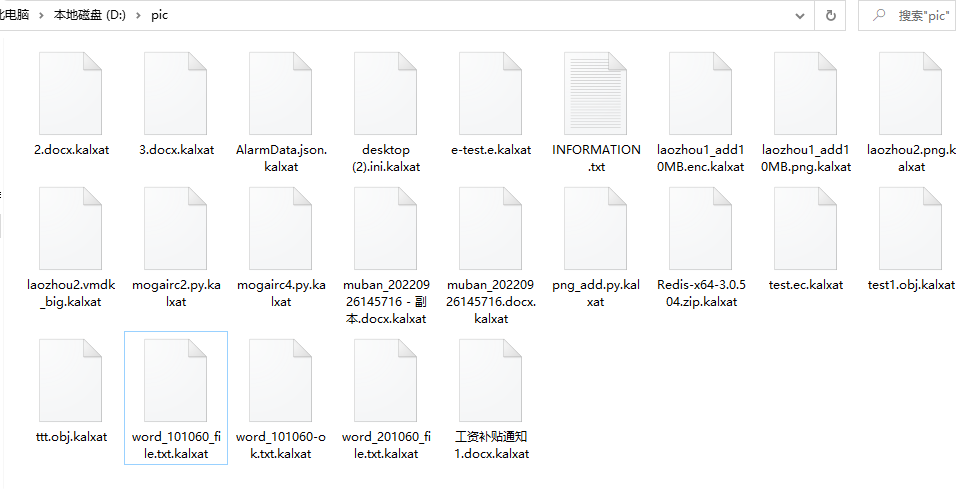

测试环境中的被加密文档目录

动态攻击链突破防御

智能加密驱动威胁升维

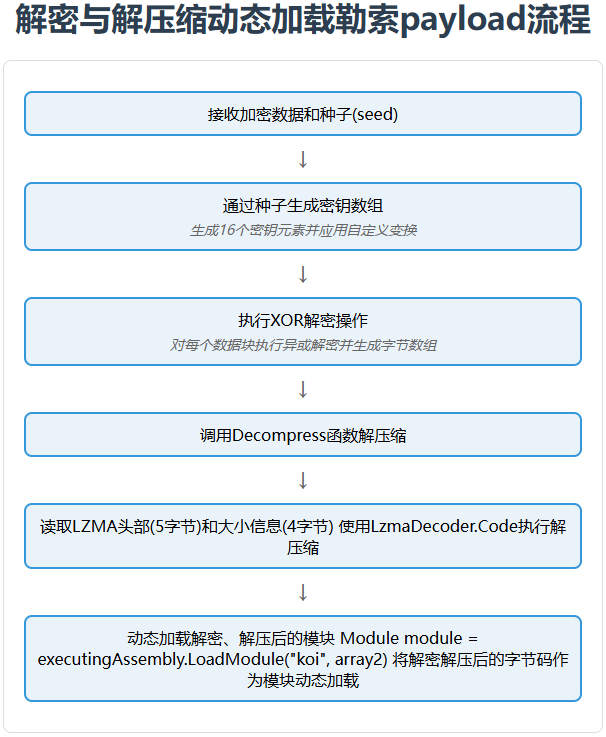

360安全大模型在对Kalxat勒索软件样本进行技术分析后发现,该勒索在开始运行后,会通过lzma算法动态释放其勒索代码。

Kalxat勒索软件动态释放勒索模块流程示意图

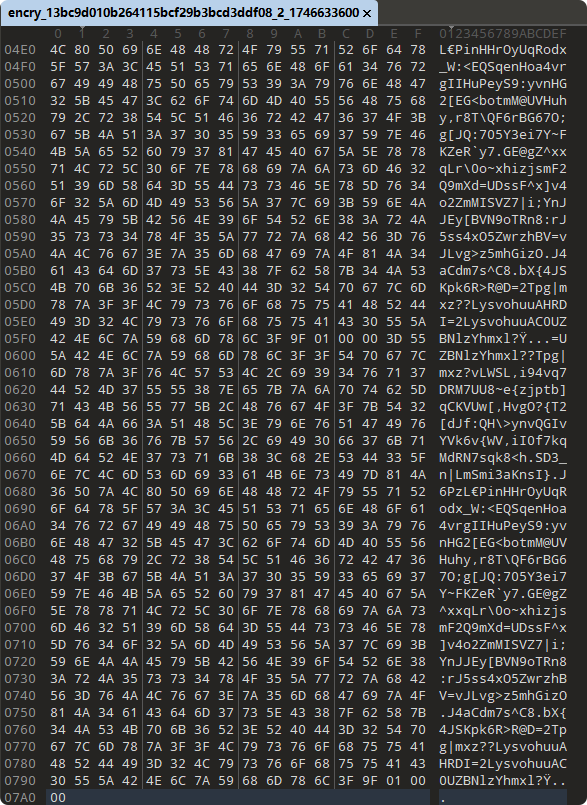

被释放出的勒索代码载荷会加载同目录下encry_开头的密钥配置文件,如果不存在此文件或者文件内容格式不对,勒索软件便不会再进行后续的攻击操作。360安全大模型根据其算法逻辑生成了一份密钥配置,该配置文件中,包含了勒索软件加密所需的文件后缀、勒索信息以及加密密钥等重要功能性数据。

密钥配置文件示意图

Kalxat密钥配置文件数据结构示意图

在完成环境部署后,Kalxat启动时会内置多重校验机制,仅在通过全部检测条件时触发核心加密流程:

一、检查是否存在一个名为“no_start”的文件,如存在则退出;

二、检查运行时间,仅在2025年1月~10月期间执行,时间区域外则直接退出;

三、检查系统语言区域,如果属于某些特定国家则退出。具体国家为:俄罗斯、白俄罗斯、乌克兰、乌兹别克斯坦、哈萨克斯坦、塔吉克斯坦、格鲁吉亚、吉尔吉斯斯坦、土库曼斯坦。

Kalxat勒索软件攻击前会篡改注册表、清空日志,并执行PowerShell命令关闭安全防护及虚拟机软件,同时清理防护日志以掩盖行踪。随后,其清除远程桌面协议记录,调用Cipher /w命令彻底擦除已删文件痕迹,并设置2小时后重启。接着,强制终止安全软件、数据库进程,删除所有系统恢复点并禁用Windows Defender。最终,停止数据库服务以避免加密冲突,为全面加密企业数据铺平道路。

在加密策略方面,Kalxat勒索软件对常规文件按大小动态选择部分加密,而对112类高价值扩展名实施全量加密,覆盖虚拟化环境、数据库、地理信息、机器学习模型、办公文档及系统日志等核心领域,直指企业关键数据资产。其加密目标兼具跨平台特性与结构复杂性,同时通过预设规则豁免部分文件加密,显著提升攻击效率与破坏力。

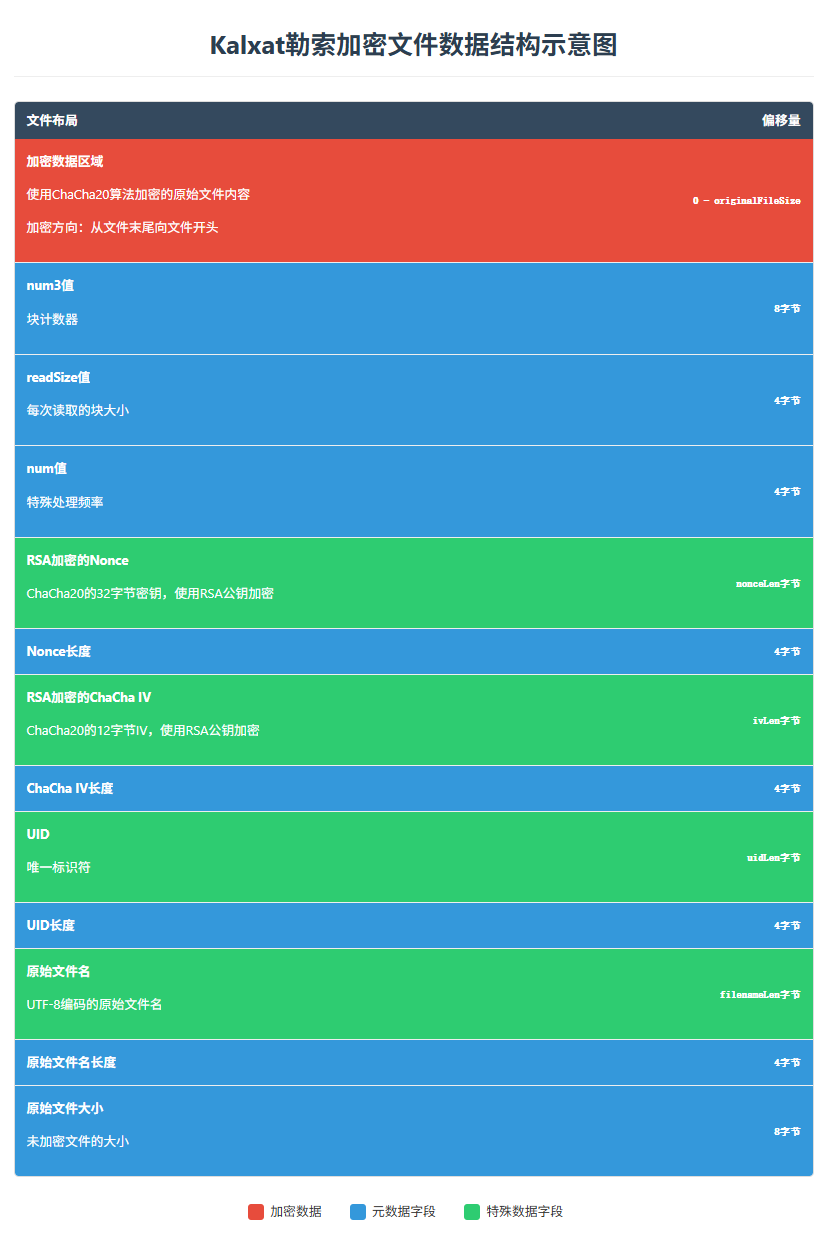

在加密与密钥生成过程中,尽管代码中加密函数被命名为AesEncryptFile,但其核心算法实际采用ChaCha20流密码,加密流程包含三个核心环节——首先动态生成密钥与初始化向量(IV)并进行安全封装,其次将加密参数与文件元数据写入头部,最终实施自适应分块加密。

被加密的文件数据结构图

勒索软件在完成全部加密工作后,会生成名为“INFORMATION.txt”的勒索信,要求受害者将信内ID发到特定邮箱中,以取得初步联系获得赎金报价。

构建勒索全流程防护

360打造体系化解决方案

新一代勒索软件Kalxat的爆发充分展现出勒索软件精准化攻击、反溯源能力增强,以及攻防对抗升级的显著趋势。在此背景下,政企机构数字安全建设面临的风险挑战愈加严峻。

360数字安全集团

作为数字安全的领导者,360数字安全集团多年来一直致力于勒索病毒的防范。基于过去20年积累的安全大数据、实战对抗经验,以及全球顶级安全专家团队等优势能力,360推出基于安全大模型赋能的勒索病毒防护解决方案,能够针对勒索病毒从攻击前、攻击中到攻击后的每一个主要节点进行定向查杀,实现多方位、全流程、体系化、智能化的勒索防护。

让病毒进不来

在终端、流量侧部署360探针产品,通过互联网入口检测阻断等主动防御功能,能够在病毒落地时进行查杀拦截;

让病毒散不开

由360安全大模型支撑,对勒索病毒的异常加密行为和横向渗透攻击行为,进行智能化分析拦截和检测阻断,实现“一点发现,全网阻断”;

让病毒难加密

通过终端安全探针结合云端情报赋能,利用安全大模型的溯源分析能力,能够精准判断勒索病毒身份,并进行反向查杀;同时内置文档备份机制,可无感知备份日常办公文档和敏感业务数据,对备份区文件进行全面保护,不允许第三方程序对备份区进行非授权操作,从而阻断勒索病毒对备份区的加密行为;

加密后易恢复

该方案内置大量360独家文档解密工具及云端解密平台,云端支持1000+类勒索文件解密、本地支持100+类勒索文件解密,能够实现加密后的全方位恢复工作。

目前,360勒索病毒防护解决方案已经实现对该类勒索病毒的全面查杀&解密。同时,针对不同类别的勒索病毒,该方案还根据不同客户体量与需求推出了多元产品及服务套餐,已累计为超万例勒索病毒救援求助提供帮助。

如需咨询相关服务

请联系电话

400-0309-360

往期推荐

| |||

| |||

| |||

|