围剿百万恶意文件:科技大厂“文件安全中心”建设实践

发布时间:2025-08-04 21:15分类: 无 浏览:248评论:0

在物流这个争分夺秒的行业,当同行都在比拼”分钟级配送“物流体验时,有一家业务遍及全球的物流头部企业,悄悄调转了一部分“精锐兵力”,投入到一个看上去“费力不讨好”的“战场”:他们打算自建一个覆盖全集团网络的庞大“文件安全中心”,解决恶意文件问题。

为何要建“文件安全中心”

检测恶意文件,多装几台终端杀软不就完事了?为何还费大劲建“文件安全中心”?

事实并非如此。

作为物流行业的标杆,这家规模庞大的企业每天都要应对几十万份电子文件在自己的数字血管中流动。而这超级繁忙的背后,同时也隐藏着极大的危险:一封伪造的“物流异常通知”就可能瘫痪区域分拣中心,一份带毒的简历附件也可能导致数据丢失。

虽然这家企业安全建设已走在前列,防火墙、入侵检测、邮件网关、终端杀软等一应俱全,且投入精力自研多个安全平台,纵深防御,为安全筑起高墙,但面对当下越来越隐蔽的高对抗威胁,仍有几个棘手问题,让安全团队有些力不从心:

IM生态的安全盲区:企业员工同时使用自研通讯软件、企业微信与个人微信工作沟通已成常态,自研通讯软件尚可掌控,但第三方IM生态相对封闭,且每天流转文件高达数万个,潜在风险巨大。

数万人的“脆弱接口”:该企业员工数万人,覆盖从一线操作员到高级管理者广泛群体,安全意识与技能水平各不相同。一封伪造的”电子面单更新通知“可能会让忙碌的快递员不假思索地点击,伪装成“猎头高薪职位推荐”或者“供应商紧急付款变更”的邮件附件,则可能骗过经验丰富的HR或者财务老手,而基于传统特征码的杀毒软件,对于这种精准的社工钓鱼攻击收效甚微。

高对抗威胁升级:恶意文件攻击早已不是简单的病毒。攻击背后的勒索软件团伙、APT组织、活跃黑灰产攻击技术在不断进化,多层嵌套压缩、强加密、滥用合法签名......这些手段能轻松绕过依赖静态特征的传统检测设备。攻击者可能通过IM、邮件、浏览器下载等不同渠道,以文件的方式,对于目标企业发起高隐藏、高对抗攻击而不被发现。

啃下硬骨头:建文件安全中心,落地前全方位检测

虽然大多是行业共性问题,但巨大的业务规模,复杂的业务场景,以及重要的行业属性,将这些问题放大到了极致。单独依靠终端杀软,不一定能检出,且只针对终端,检出存在滞后性;想要员工个个都火眼金睛,也不切实际。

既然要干,就干得彻底。于是,以自身深厚的技术实力打底,该物流头部企业选择了微步在线专注应对恶意文件威胁的本地检测系统——沙箱分析平台OneSandbox,打造属于该企业自身的企业级”文件安全中心“。

建成这样一个“文件安全中心”,这家物流企业基于微步沙箱分析平台OneSandbox主要做了这三件事情:

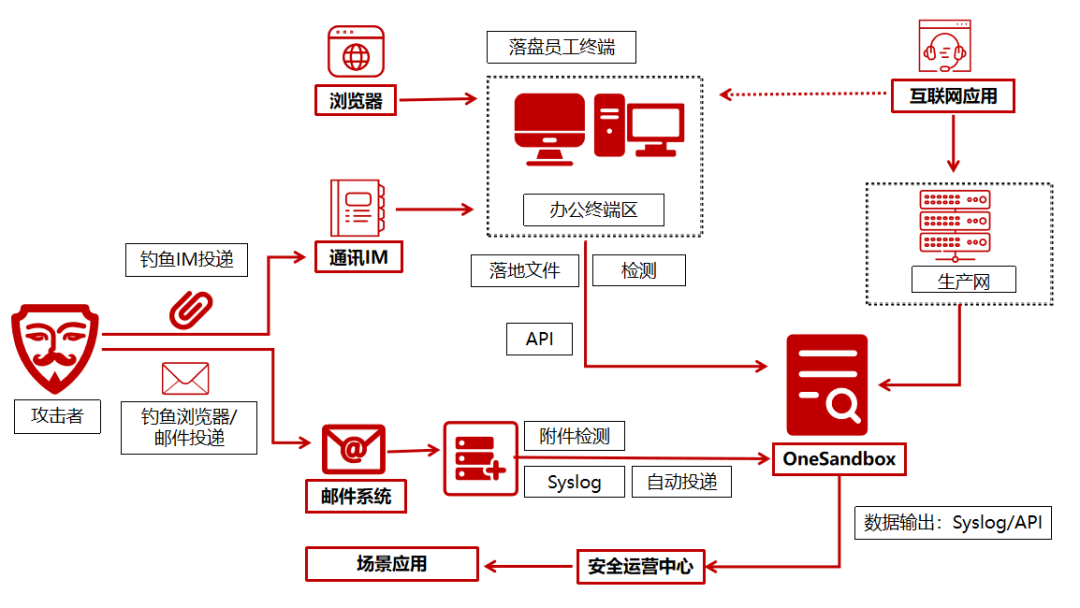

· 第一步:多源文件接入,让“文件”无处遁形

目标是解决”看不见“ 的问题,实现办公网全渠道(外到内、内到内)文件的威胁检测覆盖。

怎么搞?

微步沙箱分析平台OneSandbox通过API深度对接自研IM系统,直接获取企业PC端及移动端每天流转的数万个文件,在文件落地前或传输过程中实时抓取第三方IM流转文件,以及浏览器下载文件。

通过API或BCC方式,OneSandbox对接邮件系统,对每天几十万封邮件及其附件进行深度处理,不仅做常规附件扫描,也会破解加密压缩包密码,分析邮件正文的恶意下载链接。

同时,针对网盘等其他入口,OneSandbox会预留接口,从而覆盖更多可能的文件来源,真正做到文件入口应接尽接,消除检测死角。这步“笨功夫”的主要目的,在于为后续所有高级分析提供基础。

· 第二步:沙箱分析检测,让“恶意”无所遁形

这一步,解决“检不出”(尤其是高对抗威胁)的问题。

该企业通过部署多台沙箱分析平台OneSandbox,构建了三层深度分析引擎:

静态深度分析检测:这一层并非简单扫描。OneSandbox会深度解析文件结构(如Office宏、PDF对象、压缩包嵌套),暴力破解加密文件,提取文件内部隐藏内容(例如内嵌的恶意脚本),进行精细化的模糊哈希比对。再复杂的“套娃文件”也难逃拆解。

多引擎扫描检测:OneSandbox集成7款国内外知名杀毒引擎进行交叉扫描,既有通用引擎,也有自研业内独有的专杀特色引擎,利用各个引擎优势互补,可以提高已知威胁和变种检出率,对抗单一免杀技术,综合检测准确率99.99%。

动态行为深度分析检测:动态行为分析是对抗高级威胁的王牌。OneSandbox在高度定制化的虚拟环境中运行文件,能全方位监控文件运行时的所有行为,如进程创建、文件读写、敏感API调用等,专门对抗反虚拟机、反沙箱技术,诱骗恶意代码显形。

最终,OneSandbox会结合静态、动态、情报等多维信息综合判定,更准确分析与检测出高对抗文件威胁。

· 第三步:自动化响应层,分钟级闭环处置

这一层,目的在于解决响应慢的问题,并将检测能力转化为实际的防护能力。OneSandbox产生的告警可自动汇入该头部物流企业的SOC平台,自动富化上下文信息(如文件来源、接收者身份、终端信息、关联日志),进行智能风险评估打分,并自动生成处置工单,提高处置效率。

与此同时,该企业利用自身技术优势,自研AI模型,持续分析沙箱产生的海量行为日志,从中学习新型攻击手法与逃逸技术,自动生成新的检测规则与威胁情报,反哺检测引擎,形成能力增长闭环。

一旦确认为“恶意”,指令将直达终端安全软件/EDR,在文件造成危害前继续拦截、隔离。对于已感染终端,该企业的EDR设备启动深度取证,根除威胁。对于最复杂、疑难的告警,则交由专业安全团队进行深度研判与手动处置。

“笨功夫”炼就真壁垒

至此,通过微步的沙箱分析平台OneSandbox,该物流头部企业实现了从文件感知→深度分析→智能决策→快速响应→能力进化的完整自动闭环,大大缩短了MTTD(平均检测时间)和MTTR(平均响应时间)。

该企业“文件安全中心”自投入运营后,经历了多次攻防演练和常态化运营的严苛检验,据实战数据统计,针对高对抗性攻防演练样本与活跃黑灰产攻击检出率提高80%。在重保期间,企业更是实现对钓鱼邮件(含附件)的100%拦截。

更重要的是,基于“文件安全中心”每日处理的海量文件所沉淀的亿万级分析数据,成为了该企业独有的“安全宝藏”。基于此训练的自研AI威胁狩猎模型,不仅可高效发现已知威胁变种,更具备主动狩猎未知可疑文件能力,让文件安全从“被动防御”到“主动免疫”进化,让企业的安全有了更坚实的屏障。

如需试用微步沙箱分析平台OneSandbox

欢迎扫码在线沟通↓↓

· END ·